Относительно новое направление доставки ударного контента до целевой аудитории — использование технологий киберпреступников. Эта часть арсенала манипуляторов объединяет разные способы продемонстрировать нужным пользователям нужный злоумышленнику контент, но с использованием технологий или инфраструктуры, характерных для киберпреступного сообщества.

Взлом

Для придания «веса» новости и снижения порога тревожности у аудитории злоумышленники используют взломанный аккаунт в соцсети человека или организации, являющихся реальными авторитетами в нужной предметной области. В этом случае злоумышленник получает большую аудиторию, так-как у таких аккаунтов как правило много френдов и аудиторию профильную. Плюс пользователи думают, что получают контент от известного им персонажа, мнению которого доверяют и с большей охотой поглощают фейк.

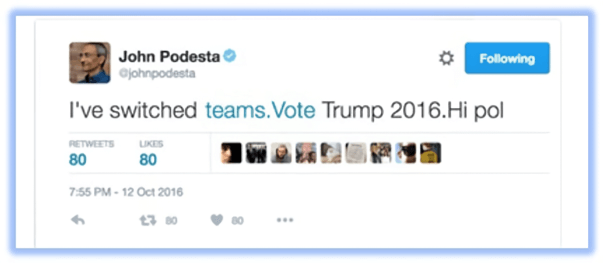

12 октября 2016 года в Твиттер-аккаунте Джона Подесты (на тот момент руководитель избирательного штаба Хилари Клинтон) в Twitter появился неожиданное сообщение: «Я сменил команду. Голосуйте за Трампа 2016». Конечно же это был подлом аккаунта и в течении пары часов всё восстановили, но часть аудитории прочитала сообщение и на кого-то оно могло подействовать.

В декабре 2021 официальный паблик «Яндекс Go» в VK взломали и разослали подписчикам фишинговую ссылку. Несмотря на блокировку личных сообщений в паблике, многие люди потеряли свои деньги. Сработало сразу несколько «якорей»: авторитетный источник, жажда халявы, неосмотрительность пользователей.

Чаще не ломают нужный аккаунт, а рисуют как-бы скриншот этого аккаунта с нужной манипулятору информацией, и уже это изображение используют как подтверждение своих слов. Не смотря на всю примитивность такого подхода, для части аудитории наличие такого фейка является достаточным основанием чтобы поверить. Фейки могут создавать разными способами. Для этого в интернете есть специально-созданные сервисы. Например, сервис Fakedetail.com имитирует интерфейс наиболее известных почтовых сервисов и мессенджеров и позволяют создать иллюзию переписки в почте, мессенджере и т.п. по заданным вами параметрами и заскриншотить. Конечно-же авторы заявляют о его шуточности, но с помощью такой шутки можно получить вовсе не шуточные последствия. Ниже приведены некоторые из цели, которые преследуют создатели фейков.

Мошенничество – чаще всего это объявления о сборе средств вроде как на благие цели. Но цель злоумышленника или сразу получить деньги пользователя или получить его данные, которые будут использованы для кражи денег. Реже такое мошенничество является прямым обманом как это было со взломом Твитт-аккаунтов ряда известных персон. Тогда пострадали Илон Маск, Билл Гейтс, Уорреа Баффет, Барак Обама, Канье Уэст, Чанпэн Чжао, а также более 50 аккаунтов представителей криптосообщества и других известных верифицированных пользователей. Злоумышленники опубликовали от имени аккаунтов этих уважаемых людей сообщения о раздаче нескольких тысяч биткойнов тем, кто пришлёт криптовалюту на указанные в твитах кошельки.

Для нанесения урона репутации используется несколько вариаций взлома аккаунта. Первый, наиболее очевидный, это взлом аккаунта того объекта, чью репутацию планируют атаковать. И от его имени распространяют заведомо негативную информацию. Другой вариант – взламывают аккаунт авторитетного в данной области специалиста или профильного СМИ и от их имени распространяют ударный контент. И уж совсем изощренный способ — это взлом аккаунтов одного или нескольких крупных клиентов мишени и уже от их имени публикация негативного материала. Помимо атаки на репутацию встречаются и другие цели, которые преследуют злоумышленники.

Хайп — привлечение максимального внимания к чему-то или к кому-то. Например, к группе в соцсети, и втянуть туда новых участников или к своей персональной страничке для увеличения числа френдов или к событию, на которое необходимо завлечь как можно больше посетителей.

Лоббизм – формирование впечатления у лиц, принимающих решение, об определенном общественном мнении по поводу чего-то. Например, для продвижения удобных им законодательных инициатив или же для создания помех тем законам, которые рассматриваются в данный момент, или для принятий нужных бюджетных решений…

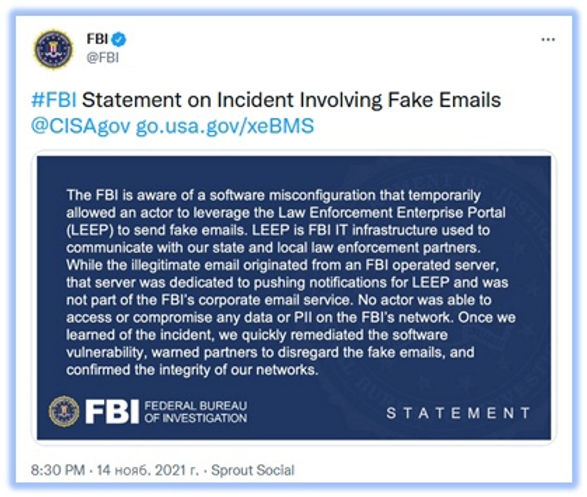

Отдельное направление — это взлом ресурсов жертвы и рассылка от ее имени манипулирующей информации в электронной почте или мессенджерах . Такое событие само по себе негативно влияет на репутацию жертвы, а уж если в рассылаемых сообщениях есть компрометирующий материал, то эффект значительно усиливается. Так в ноябре 2021 года в ФБР признали факт рассылки фейковых писем с одного из принадлежащих спецслужбе адресов электронной почты. В разосланных письмах содержалось предупреждение о возможной кибератаке.

Сценариев использования манипулятором данной технологии несколько. Очевидный это рассылка от имени объекта атаки компрометирующих материалов об этом самом объекте. Кроме того, манипулятор от имени жертвы и с её аккаунта может разослать негативные материалы о конкуренте с использованием ненормативной лексики, с требованием никогда не иметь с ним дел и с угрозами в адрес всех, кто попробует с ним работать. Это почти наверняка обрушит репутацию жертвы. Также манипулятор может создать письмо ключевым клиентам жертвы с требованием снизить цены на половину и угрозами судов, а то и криминальных разборок в случае неповиновения. Как думаете, что станет с репутацией жертвы в глазах поставщиков?

Утечки

Есть на просторах интернета разнообразные ресурсы, которые распространяют утекшие данные. От списков сотрудников до переписок и документации. Эту инфраструктуру распространения-продажи ворованной информации используют злоумышленники для легализации фейковой новости. Эту-же инфраструктуру используют специалисты по манипулированию общественным мнением. Используют разными способами. Самый простой способ это слить данные, прямо дискредитирующие объект атаки.

А что если в реально украденный набор данных (например почтовых сообщений) добавляется еще одно искусственно сделанное с нужным злоумышленником содержанием. Затем весь набор выкладывается на общеизвестный сливной бачек и далее обращают внимание журналистов, блоггеров. С небольшим пояснением, чтобы увидели нужное манипулятору. Изначально в слитых данных ничего компрометирующего не было, нежелательный материал это откровенный фейк, но кто-же поверит, что это фейк?

В малобюджетных случаях поступают еще проще. Искусственно создается небольшой фейковый набор вроде как украденных данных, внутрь которого вкладывается и манипулирующая информация. На самом деле ничего не утекло, а набор сгенерирован мошенником. И выставляется на продажу на нескольких соответствующих площадках в даркнете, а созданный искусственно набор дается как доказательство того, что это не обман. В результате все, кто взял данный набор на проверку невольно становятся распространителями той самой ударной информации, вложенной манипулятором в этот набор данных.

Дефейс

Взлом сайта оппонента и подмена содержимого. Такая подмена может носить скрытый или чаще явный характер. Скрытую подмену используют в основном для длительного дезинформрования аудитории или разового вброса манипулятивной информации. Иногда для дискредитации жертвы. А явную для прямой и разовой дискредитации Объекта атаки. В первом случае ограничиваются добавлением ударного контента при сохранении «общей картины» на сайте, ведь нужно чтобы внедрённая информация как можно дольше воздействовала на аудиторию. Поэтому важно не привлекать внимание админов и владельцев ресурса. А во втором не осторожничают и намеренно обращают внимание на плоды своего труда. Примеров такой деятельности много, ниже приведены наиболее яркие из них.

Летом 2020 официальный сайт Президента Армении взломали. На головной странице сайта появилось видео с выступлением Алиева, фотографии азербайджанских солдат и фраза «Карабах — это Азербайджан».

Не так давно неизвестные осуществили дефейс сайта предвыборной кампании Дональда Трампа (donaldjtrump.com). Злоумышленники заменили его главную страницу сообщением, что сайт был отключен, так как «мир уже сыт по горло фейковыми новостями, ежедневно распространяемыми президентом Дональдом Трампом». Кроме того, его авторы просили пожертвовать криптовалюту Monero на два кошелька и проголосовать «за» или «против» публикации материалов, компрометирующих нынешнего президента США

В своё время микроблог Николаса Мадуро в Twitter был взломан и в нем опубликовали сообщения, написанные якобы от его имени и предупреждающие о предстоящем обмане избирателей в ходе выборов.

Созвучные домены

Злоумышленники покупают доменные имена, созвучные с названием жертвы или с доменом жертвы. Часто от оригинала они отличаются одним, реже двумя символами (Adidas – Abibas или disneyland и disneiland). Используют их для введения в заблуждение пользователей и выманивания денег имитируя какую-то активность. Например, проведение тендеров, где нужен обеспечительный платеж или распродажа якобы залежалого товара по сильно-сниженным ценам, но с частичной предоплатой. Собственно обеспечительный платёж или предоплата и являются целью мошенника. Но нередко такие сайты создают для распространения негативной информации о жертве. Мало того, оформляя сайт таким образом, чтобы у пользователя сложилось впечатление, что это жертва сама о себе рассказывает нехорошие истории. Поступая так, злоумышленник преследует две основные цели. Первая – это поисковая оптимизация ресурса по именованию жертвы. В результате сайт довольно быстро попадет на первую страничку выдачи поисковиков по имени жертвы, при условии конечно соответствующих усилий по его продвижению. Вторая – это психологический эффект достигаемый за счет того, что негативная информация распространяется как-бы из уст того, о ком она. И конечно же косвенное указание на неспособность жертвы хоть как то защитить себя.

Схожее направление – это создание сайтов визуально имитирующих сайт известной организации с целью получения логинов и паролей. Домен в данном случае не обязательно должен быть очень похож на оригинал. Достаточно общей похожести, ведь на такой ресурс приводят жертву по ссылке. Например, подобные ресурсы используют для заманивания доверчивых пользователей вроде-как на сайт известного бренда. А затем уже осуществление мошеннических действий от сбора данных платежных инструментов жертвы или подсовывания ему рекламы, до внедрения вредоносной программы на комп жертвы. И это негативно влияет на репутацию тех брендов, именем которых прикрывались мошенники как в аудитории жертв данного мошенничества, так и в аудитории тех, кто впоследствии узнал об этом мошенничестве.

Нередко злоумышленники сочетают несколько технологий. Например, создание сайта, полностью имитирующего известное СМИ и использование его как посадочной страницы для таргетированной рекламы в соцсетях. В своё время в интернет-издании medium.com был опубликован материал, рассказывающий как используют такую технологию для создания фейковых новостей с помощью соцсетей и рекламы «Facebook Ads, Fake News and the Shockingly Low Cost of Influencing an Election». Из свежего — с конца ноября 2021 года в интернете стали появляться сайты, публикующие фейковые новости от имени российских СМИ. Были обнаружены поддельные страницы таких изданий, как Коммерсант, Lenta, Meduza (признано иностранным агентом). Доменные имена лжересурсов имитируют настоящие (например, kommersant.io вместо kommersant.ru), а оформление неотличимо от оригинала. Добавляет убедительности фейковым страницам и то, что все кнопки и ссылки на них переводят пользователя на настоящий сайт.

Зловреды

Последнее время все чаще используют зловреды для доведения до целевой аудитории ударной (манипулирующей) информации. Это дорогое удовольствие и задействуется в масштабных проектах. Известно о нескольких направлениях использования вредоносных программ в рамках воздействия на репутацию.

Скрытая установка на устройство жертвы нужного для распространения манипулятивных материалов софта и распространение этих материалов от имени аккаунтов жертвы. Это перехват управления аккаунтами в соцсетях, мессенджерах или почтовых клиентах и использование их для распространения нужной манипулятору информации. Вариация данного способа это установка на устройство жертвы прокси-сервера и его использование для сокрытия следов злоумышленника.

В своё время эксперты обнаружили Android-трояна Shopper. При помощи этого зловреда злоумышленники, помимо прочего, распространяют многочисленные рекламные объявления и оставляют фейковые отзывы в Google Play от их имени. В настоящее время Shopper в основном нацелен на онлайн-магазины, а его действие ограничивается распространением рекламы, созданием фейковых отзывов и подтасовыванием рейтингов, но нет гарантий, что его авторы остановятся на этом и не будут развивать зловред, добавляя в него новые функции и возможности.

Еще один интересный пример использования зловреда для распространения информации это троян Faketoken. Он известен специалистам давно: в 2014 году он выбился в двадцатку самых распространенных мобильных угроз, но тогда его специализация была иной. А недавно были обнаружили пять тысяч смартфонов, с которых Faketoken шлет SMS-сообщения в том числе с рекламой. Все сообщения Faketoken рассылает за счет владельцев зараженных устройств.

Встречается и подмена выдачи браузера жертвы, например, при отображении результатов поисковой выдачи известных поисковых сервисов интернета. В этом случае в поисковую выдачу целевой аудитории добавляется нужная манипулятору информация или скрывается нежелательная и таким образом формируется индивидуальная новостная повестка, которая отличается от реальной. Специалисты Яндекса знают такие вирусы минимум с 2008 года, когда и описали их работу в своём блоге для вебмастеров. Но если в то время манипуляторы использовали в основном скрытное перенаправление на другой адрес, где предварительно помещали точную копию сайта-жертвы с внедренной ударной информацией, то сейчас используют и добавление манипулятивного контента собственно в отображение страницы в браузере жертвы.